Якщо Вас немає в Інтернеті, то Вас немає в Бізнесі.

- Бил Гейтс

DV сертифікати

підтвердження домену

* низький рівень довіри

OV сертифікати

підтвердження организації

* середній рівень довіри

Всі SSL сертифікати відсортовані за ціною

Top ^

Всі Code сертифікати відсортовані за ціною

| Сертифікат (2 шт.) | Купити |

|

id470ov DigiCert Code Signing OV

OV CODE MULTI |

|

|

id370ev DigiCert-VIP Code Signing EV

EV CODE MULTI |

Top ^

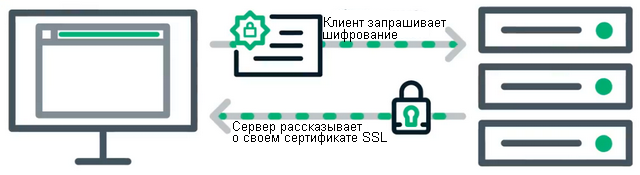

Для отримання цифрового SSL сертифікату, ви відправляєте Центру Сертифікації запит на підпис сертифіката, що містить відкритий ключ і інформацію про вашу компанію. CA перевіряє інформацію про компанію та повертає підписаний цифровий сертифікат, що містить достовірну інформацію про компанії та ваш публічний ключ.

Коли ЦС виконує перевірку домену, він намагається перевірити, що запит сертифіката надходить від законного власника домену. Існує кілька способів зробити це: форум CA / Browser Forum, який визначає базові вимоги, які пред'являються до SSL сертифікатів, посилив і чітко визначив дозволені методи перевірки прав організації на домен.Але ідея завжди одна і та ж - CA повинен переконатися, що ви дійсно є власником домену, на який ви хочете отримати сертифікат для захисту свого сайту. Після того як CA переконається, що ви керуєте доменом, він випустить SSL сертифікат для вас.

Коли браузер перевіряє сертифікат він перевіряє:

- Чи був сертифікат підписаний довіреною ЦС

- Чи цілий ланцюжок цифрового підпису до одного з коренів в сховищі довіри

- Сертифікат дійсний

- Коли SSL сертифікат був випущений

- Коли сертифікат SSL закінчується

- Ми все ще перебуваємо в такому часовому інтервалі

- Чи був відкликаний SSL сертифікат. Для цього потрібна перевірка OCSP або CRL.

- Чи є у сервера пов'язаний закритий ключ

- Чи відповідає пара ключів один одному

Останній пункт - "чи з однієї сім'ї ключі" - дуже важливий, тому що браузер зашифрує частину даних відкритим ключем сертифікату і розшифрувати її можна тільки закрититим ключем сервера. Це те, що заважає веб-сайтам просто копіювати SSL-сертифікат легітимного сайту і намагатися представити його відкритий ключ як свій власний. Відкритий ключ цього сертифіката не працюватиме, тому що сервер з сертифікатом не має відповідного закритого ключа.

Браузер користувача ніколи не аутентифікує сам сервер, він просто аутентифікує сертифікат. Це схоже на ситуацію, коли ви надаєте водійські права поліцейському. Поліцейський перевіряє, щоб зображення на правах співпало з вашим обличчям, що ліцензія дійсна, що вона ще не закінчилася, і він може зателефонувати до відділу, щоб переконатися, що права не були відкликані. Якщо все це ОК, він прийме ваші права як законні. Поліцейський не перевірятиме вашу ДНК і групу крові, щоб переконатися, що це ви на біологічному рівні, він перевіряє тільки ваші документи :)

Що робити?

- Не використовувати для публічних серверів DV сертифікати

- Бути обережним при використанні Wildcard сертифікатів

- Моніторити журнали Прозорості для ваших доменів, наприклад переглядач журналів Facebook

- Сканувати списки відкликів сертифікатів. Переконайтеся, що ваш браузер налаштований на перевірку OCSP і CRL

- Використовувати DNS записи CAA для домену докладніше див. RFC 6844

- Регулярно оновлювати кореневі сховища серверного забезпечення